Burp Suite es una excelente herramienta para la ejecución de pruebas de seguridad en aplicaciones Web. Su desarrollador es PortSwigger Ltd, empresa del Reino Unido y el portal oficial del producto lo puedes encontrar en portswigger.net/burp.

Burp Suite es una herramienta mucho más completa que OWASP ZAP pero también más compleja de utilizar por la cantidad de opciones que tiene. En esta entrada mostraré como se debe configurar Burp Suite en proxy de intercepción o como ellos mismos lo denominan: man-in-the-middle. Esta configuración será necesario realizarla para ejecutar pruebas de seguridad con Burp Suite como por ejemplo el análisis de la generación de tokens de sesión.

Paso 1. Disponer de una instalación de Burp Suite

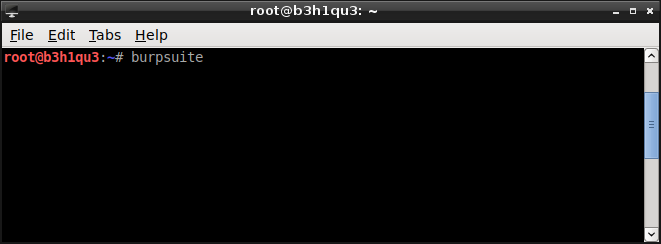

Para este tutorial utilizaré la versión Free que trae Kali Linux. Esto me ahorra tiempo de instalación, configuración y actualización. Para su ejecución en Kali Linux solo tienes que abrir una terminal y teclear burpsuite(figura 1). Si quieres instalarlo directamente, puedes encontrar un excelente tutorial en este enlace.

Figura 1. Iniciando una sesión de trabajo con Burpsuite desde Kali Linux.

Paso 2. Iniciando Burp Suite y revisando la configuración Proxy proxy man-in-the-middle

El inicio y configuración en Brup Suite es muy sencillo:

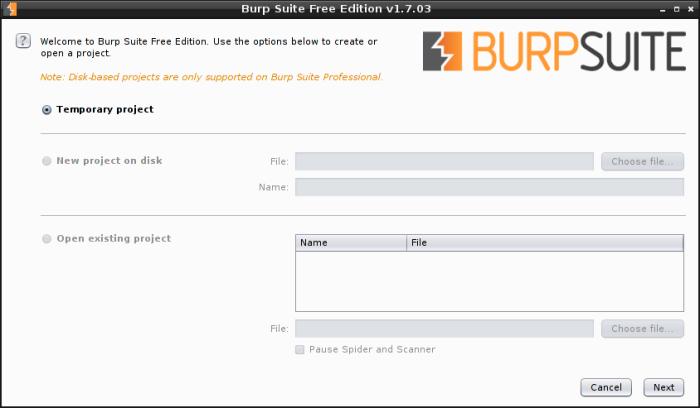

Figura 2. Cuando iniciemos Burp Suite veremos esta primera ventana. Como estamos usando la versión free solo haremos clic en el botón Next.

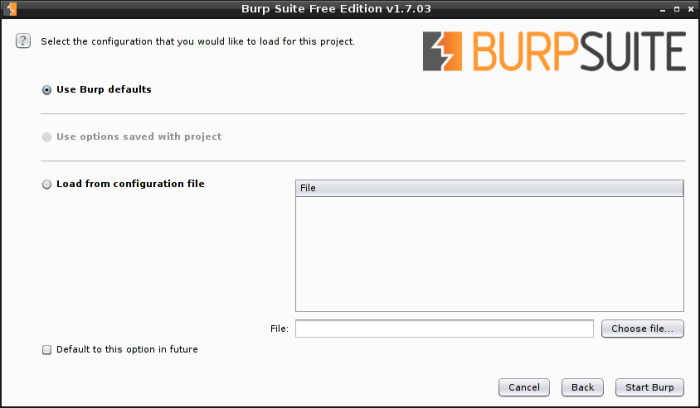

Figura 3. En este punto podremos hacer clic en Start Burp, si no tenías ninguna configuración realizada previamente.

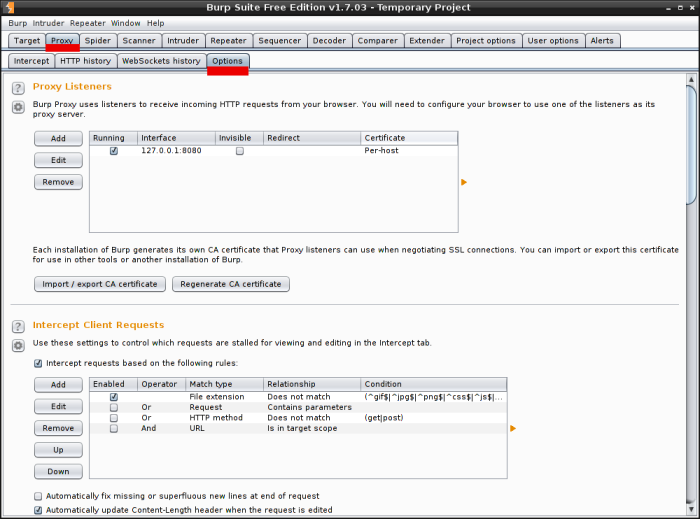

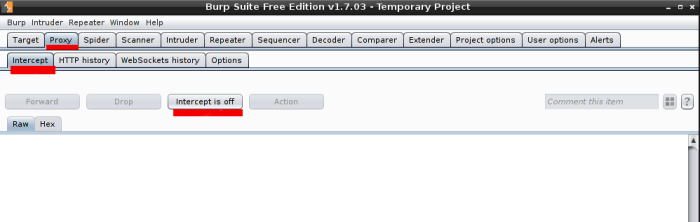

Figura 4. El próximo paso es ir a la pestaña Proxy -> Options. Ambas están señaladas en rojo. Es fundamental que el checkbox Running esté activado para que el proxy interceptor funcione.

Figura 5. Es muy importante desactivar, en esta etapa de inicio la opción Intercept. Esta opción se encuentra en Proxy -> Intercept. Si está en On, significa que estará en espera a que el especialista modifique alguna parte de la petición, como por ejemplo realizar un Parameter Tampering. Si está en modo Off, como estamos sugiriendo al inicio, se comportará similar a OWASP ZAP Proxy y se dedicará solamente a registrar las peticiones y respuestas HTTP.

Paso 3. Configuración del navegador Firefox + el plugin Foxy Proxy

Ahora debemos indicarle al navegador que las peticiones y respuestas HTTP deben viajar a través del motor proxy de Burp Suite. Para ello hay dos opciones:

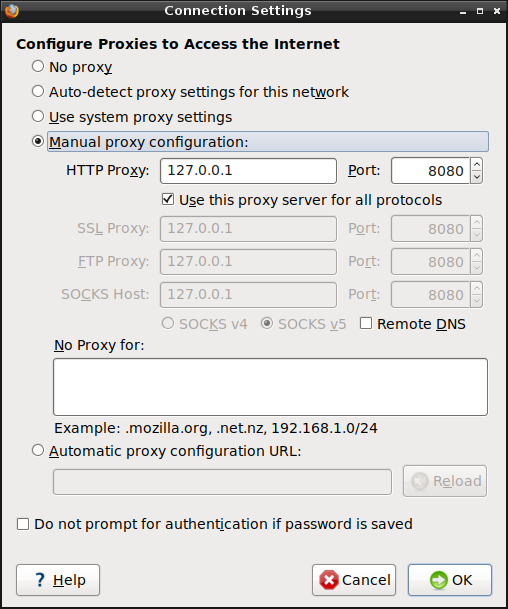

Configuración manual sin plugin:

Figura 6. La opción más simple es configurar directamente el proxy en el navegador. La ventaja principal es que no dependes de la configuración de un plugin para hacerlo. La desventaja es que tienes que hacer este proceso manual y es bastante tendioso cuando estas haciendo una prueba de seguridad y deseas consultar alguna información sin pasar por el proxy. Solo tienes que especificar: Proxy 127.0.0.1 y Port: 8080. En otras palabras, poner la misma configuración que aparece en la figura 4.

Configuración con el plugin Foxy Proxy:

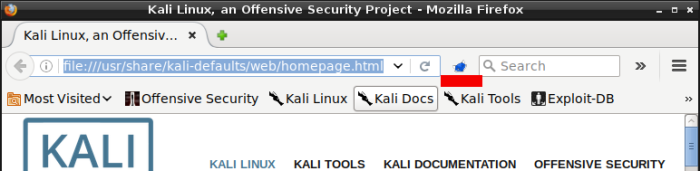

Primero, iremos al enlace foxyproxy-standard e instalaremos el plugin en Firefox, también hay una versión para Chrome.

Figura 7. Una vez instalado Foxy Proxy, aparecerá su ícono representativo al lado de la barrar de direcciones. Realicemos clic derecho sobre este e iremos a Opciones/Options.

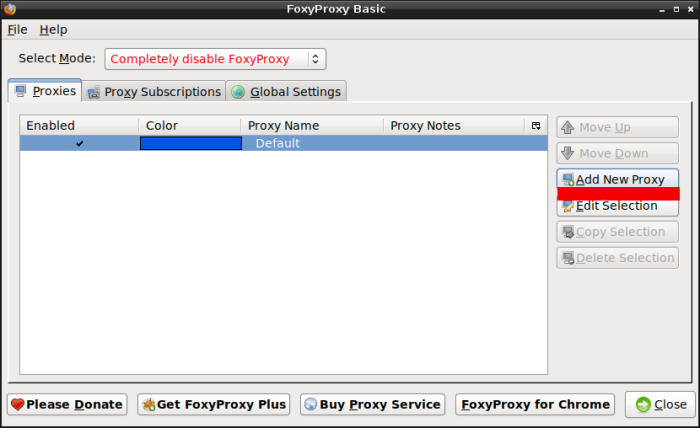

Figura 8. En la ventana de configuración iremos a la opción Add New Proxy.

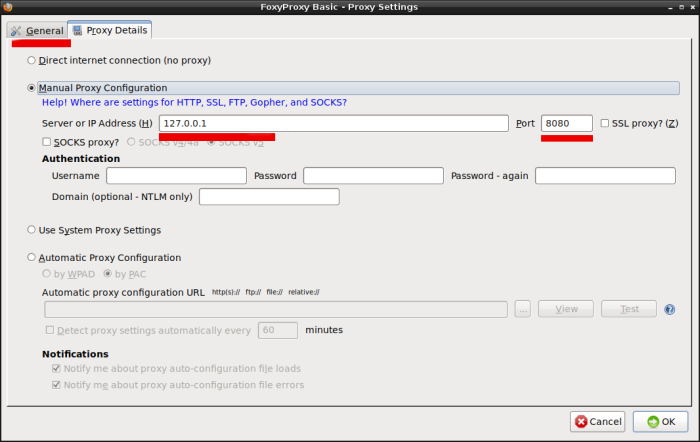

Figura 9. En este punto solo tenemos que realizar la configuración de proxy con los mismos datos de la figura 4. Concluida la edición vamos a la opción General.

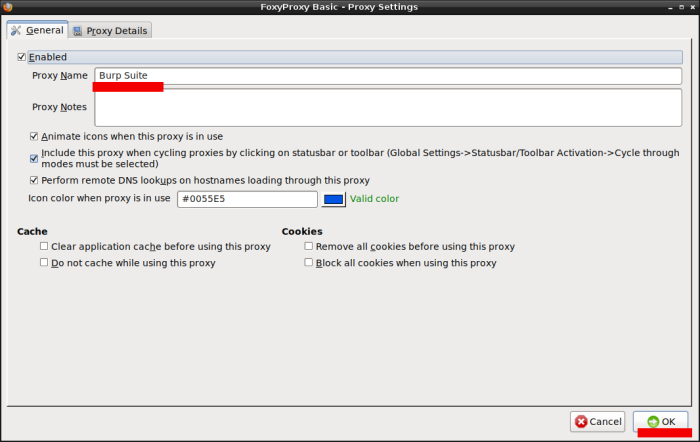

Figura 10. En la opción General, escribimos un nombre identificativo para el proxy que acabamos de crear y finalmente hacemos clic en el botón OK.

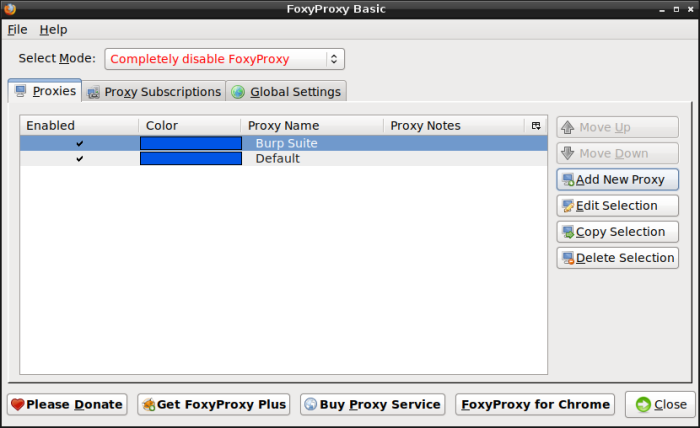

Figura 11. Si hicimos todos los pasos correctamente podemos ver como el proxy creado aparece en el listado del plugin.

Paso 4. Utilización de Burp Suite en modo proxy man-in-the-middle

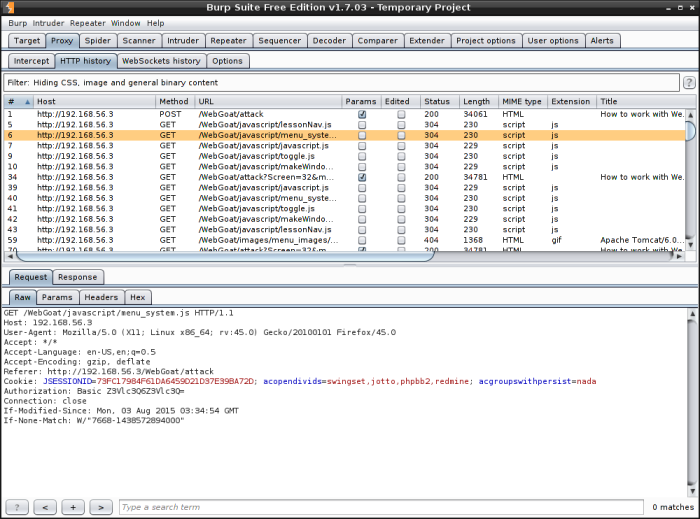

Figura 12. Finalmente, podemos ver como se registran las peticiones y respuestas HTTP interceptadas por Burp Suite entre Firefox y el servidor Web. En este caso estabamos navegando en la aplicación Web del proyecto WebGoat, contenido en la VM del proyecto OWASP BWA.

Conclusiones

En esta entrada vimos como realizar la configuración básica de Burp Suite. Esta es la base para la realización de diferentes tipos de pruebas de seguridad con esta herramienta. En el próximo artículo sobre Burp Suite, aprenderemos como analizar la aleatoriedad de los tokens de sesión.

Espero que te haya sido útil este artículo y contribuya a mejorar la seguridad de tus aplicaciones Web.

S4lud0s y h4st4 el próx1m0 p0st!!!

—

Pingback: Problemas del “pentesting real” según Marek Zmysłowski (III)- Mi Nessus es mejor que el tuyo | Behique Digital

Buenas noches,

Buen tutorial, tengo algunas preguntas:

Sigo el tutorial, pero en ambos casos, en el que uso FoxyProy o Proxy de manera manual por Firefox, cuando los pongo en funcionamiento (No al mismo tiempo), todas las peticiones a paginas web con Certificado me niega la entrada a estas. Algunas me deja agregar excepciones, pero no a paginas como Gmail, Facebook o Google, estas no me da la opción que son las más interesantes para intervenir.

Habrá segunda parte?

Me gustaMe gusta

Muchas gracias Dante.

Efectivamente la intercepción por proxy demanda cada vez más la aplicación de certificados en la misma medida en que los portales aplican HTTPS como es lo recomendable. Para ello estas herramientas permiten generar su propio certificado el cual debes incorporarlo al navegador.

Apenas tenga un tiempo pudiera hacer un tutorial al respecto pero por el momento te recomiendo visitar el enlace: https://support.portswigger.net/customer/portal/articles/1783075-installing-burp-s-ca-certificate-in-your-browser

Me gustaMe gusta